最近では、すべての人間の活動がコンピューティングシステムと深く関わっています。この コンピューティングテクノロジー ヘルスケア、教育、銀行、ソフトウェア、およびマーケティングのドメインのすべてのアプリケーションに実装されています。しかし、組織がどのように情報を保護し、銀行取引の機密をどのように保持しているか疑問に思うかもしれません。これらすべてに対する答えは「暗号化」です。インターネットWebサイトのほぼ90%は、機密データを処理するためにいずれかのタイプの暗号化サービスを実装しています。また、暗号化によりGmail情報が暗号化された形式で保護されます。これは、このデータがGoogleデータセンター全体に分散しているためです。したがって、暗号化は、共有情報を保護するための基本的な機能です。

暗号化とは何ですか?

暗号化は、安全なデータと通信をいくつかのコードで送信する方法であり、送信される実際の情報を運命の人だけが知ることができます。この形式のプロセスは、データへの不正なアクセスを傍受します。したがって、明確に名前自体は、「暗号化」が「非表示」を「書き込み」を指すことを示しています。暗号化における情報のエンコードは、数学的仮説とアルゴリズムとして説明されているいくつかの計算に従います。エンコードされたデータは送信されるため、元のデータを見つけるのが困難になります。これらの一連のルールは、デジタル署名、データを保護するための認証、暗号化キーの開発、およびすべての金融取引を保護するための手順で利用されます。ほとんどの場合、暗号化の後に組織は次の目的を達成します。

プライバシー– 送信されたデータは、意図された個人を除いて、外部の第三者に知られるべきではありません。

信頼性– データは、ストレージ内で変更したり、送信者と宛先の受信者の間で変更を加えたりすることはできません。

否認防止– データが送信されると、送信者は後のフェーズでデータを拒否する機会がありません。

認証– 送信者と受信者の両方が、送受信されたデータに関する自分のIDを状況に応じて説明する必要があります。

暗号化の基本的な流れ

暗号化タイプ

に 暗号化 、情報の暗号化は3つのタイプに分類され、以下で説明します。

対称鍵暗号 –これは、秘密鍵または秘密鍵の暗号化とも呼ばれます。ここでは、情報の受信者と送信者の両方が単一のキーを使用してメッセージを暗号化および復号化します。この方法でよく使用される種類の暗号化は、AES(Advanced Encryption System)です。このタイプで実装されたアプローチは、完全に合理化され、より迅速になります。対称鍵暗号のいくつかのタイプは

- ブロック

- ブロック暗号

- DES(データ暗号化システム)

- RC2

- 考え

- ふぐ

- ストリーム暗号

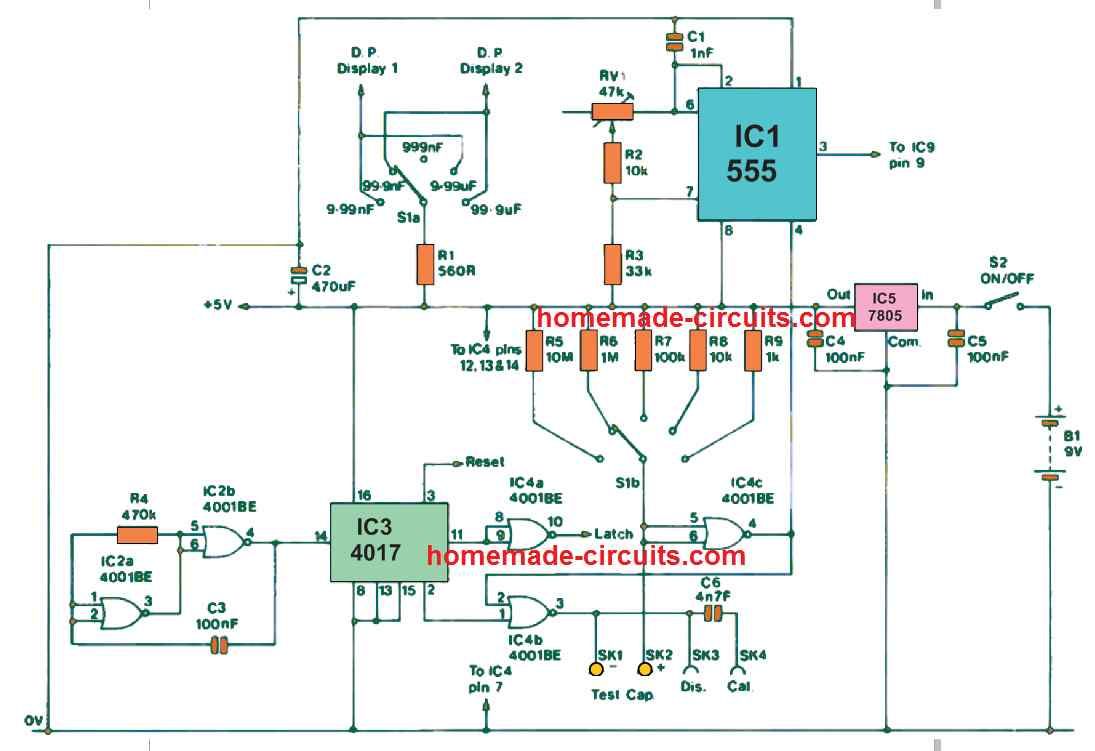

対称暗号化

非対称鍵暗号

これは、公開鍵暗号とも呼ばれます。それは、情報の伝達において多様で保護された方法に従います。いくつかのキーを使用して、送信者と受信者の両方が暗号化と復号化のプロセスを実行します。秘密鍵は各人に保存され、公開鍵はネットワーク全体で共有されるため、メッセージは公開鍵を介して送信できます。この方法でよく使用される種類の暗号化はRSAです。公開鍵方式は、秘密鍵よりも安全です。非対称鍵暗号の種類のいくつかは次のとおりです。

- RSA

- DSA

- PKC

- 楕円曲線手法

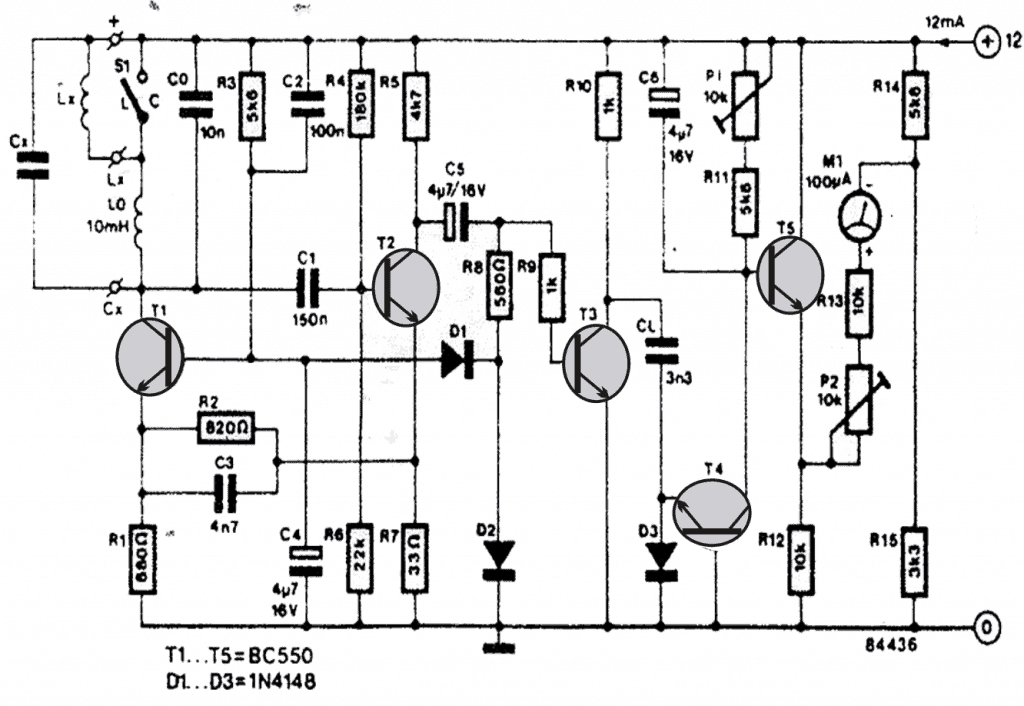

非対称暗号化

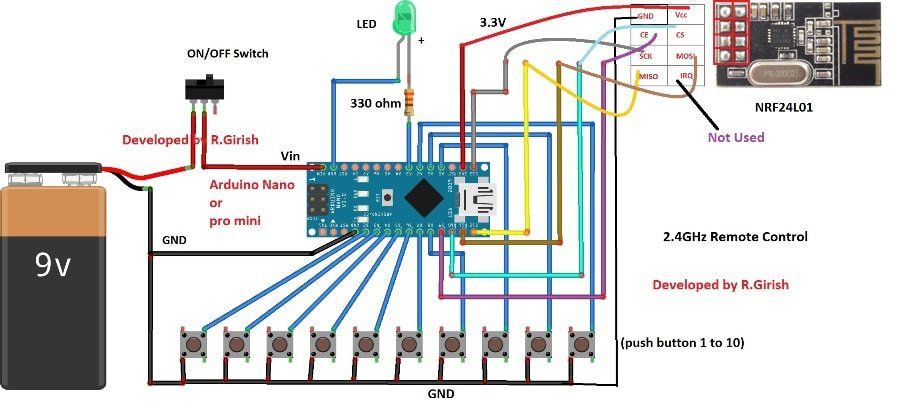

“2極単投スイッチ ”

ハッシュ関数

メッセージの任意の長さを入力として受け取り、固定長の出力を配信するのは、アルゴリズムの後にハッシュ関数が続きます。数値を入力してハッシュメッセージを生成することにより、数式とも呼ばれます。この方法は一方向のシナリオで機能するため、いかなる種類のキーも必要ありません。ハッシュ操作にはさまざまなラウンドがあり、すべてのラウンドで入力が最近のブロックの配列と見なされ、最後のラウンドのアクティビティが出力として生成されます。ハッシュの機能のいくつかは次のとおりです。

- メッセージダイジェスト5(MD5)

- RIPEMD

- ワールプール

- SHA(セキュアハッシュアルゴリズム)

ハッシュ関数

暗号化ツール

暗号化 ツールは、署名の確認、コード署名、およびその他の暗号化アクティビティの実行に役立ちます。広く使用されている暗号化ツールは次のとおりです。

セキュリティトークン

このトークンは、ユーザーを確認するために使用されます。セキュリティトークンは、保護された情報交換を実行するために暗号化されることになっています。また、HTTPプロトコルに完全なステートフル性を提供します。そのため、サーバー側で作成されたトークンは、ブラウザーによって使用されて状態を続行します。一般的には、リモート認証で動く方法です。

JCA

これは、暗号化プロセスを承認するために使用されるツールです。このツールは、Java暗号化ライブラリと呼ばれる場合があります。これらのJavaライブラリは、実装前にインポートする必要がある事前定義されたアクティビティに含まれています。これはJavaライブラリですが、他のフレームワークと比例して機能するため、複数のアプリケーションの開発をサポートします。

SignTool.exe

これは、ファイルに署名するためにMicrosoftが主に使用する人気のあるツールです。あらゆる種類のファイルに署名とタイムスタンプを追加することは、このツールでサポートされている優れた機能です。ファイル内のタイムスタンプを使用して、ファイルを認証する機能を保持します。 SignTool.exeの全機能により、ファイルの信頼性が向上します。

Docker

docker oneを使用すると、巨大なアプリケーションを構築できます。 Dockerに保持される情報は、完全に暗号化された形式です。この場合、データの暗号化を進めるには、暗号化に厳密に従う必要があります。さらに、ファイルと情報の両方が暗号化されているため、正確なアクセスキーを持たないものに誰もアクセスできません。 Dockerは、ユーザーが専用または共有のいずれかで情報を管理できるようにするクラウドストレージとしても考慮されています サーバ 。

CertMgr.exe

これは、.exe拡張子形式のインストールファイルです。 CertMgrは、さまざまな証明書の管理に適しています。これに加えて、証明書失効リストであるCRLも処理します。証明書開発における暗号化の目的は、当事者間で交換される情報がより保護され、このツールが保護にビットを追加することをサポートすることを保証することです。

キーを使用した認証

ここでは、暗号化された情報をキーで復号化する必要があります。通常の情報は誰でも簡単に理解できますが、暗号化された情報は宛先のユーザーだけが知っています。このツールには2種類の暗号化技術があり、それらは次のとおりです。

- 対称鍵暗号

- 非対称鍵暗号

そのため、暗号化ツールは主にすべてのセキュリティで保護されたアクティビティで使用され、ユーザーが必要に応じて1つを選択できるツールが多数あります。

アルゴリズム

ザ・ 暗号化アルゴリズム 以下のものが含まれます。

このIoTドメインでは、セキュリティが最も重要です。実際には多くのセキュリティメカニズムがありますが、それらは主にリソースに制約のある機器で動作するソフトウェアのための今日のスマートアプリケーションを思い付く能力を持っていません。この結果、暗号化アルゴリズムが実用化され、セキュリティが強化されました。したがって、暗号化アルゴリズムのいくつかは次のとおりです。

トリプルDES

従来のDESメカニズムを引き継いで、トリプルDESは現在セキュリティアプローチで実装されています。これらのアルゴリズムにより、ハッカーは最終的に簡単なアプローチで克服するための知識を得ることができます。これは、多くの企業によって広範に実装されたアプローチでした。 Triple DESは、各キーあたり56ビットの3つのキーで動作します。キーの長さ全体は最大ビットですが、専門家は、キーの強度が112ビットである可能性が高いと主張します。このアルゴリズムは、銀行施設や他の業界にとって信頼できるハードウェア暗号化の答えを作成するために処理されます。

ふぐ

Triple DESのアプローチを置き換えるために、Blowfishが主に開発されました。この暗号化アルゴリズムは、メッセージを64ビットのクロックに分割し、これらのクロックを個別に暗号化します。 Blowfishにある魅力的な機能は、その速度と有効性です。これは誰にとってもオープンなアルゴリズムであるため、多くの人がこれを実装することでメリットを得ました。ソフトウェアからeコマースに至るまでのITドメインのすべてのスコープは、パスワード保護のための広範な機能を示しているため、このアルゴリズムを利用しています。これらすべてにより、このアルゴリズムは市場で最も目立つようになります。

RSA

インターネットを介して送信される情報を暗号化するために使用される公開鍵暗号化アルゴリズムの1つ。これは、GPGおよびPGPの方法論で広く使用されているアルゴリズムでした。 RSAは、いくつかのキーを使用して操作を実行するため、対称タイプのアルゴリズムに分類されます。キーの1つは暗号化に使用され、もう1つは復号化の目的で使用されます。

Twofish

このアルゴリズムは、セキュリティを提供するためにキーを実装します。対称方式であるため、必要なキーは1つだけです。このアルゴリズムのキーは、最大長が256ビットです。最も利用可能なアルゴリズムの中で、Twofishは主にその速度で知られており、ハードウェアとソフトウェアの両方のアプリケーションに実装するのに最適です。また、これはオープンにアクセス可能なアルゴリズムであり、多くの人によって実行されています。

AES(Advanced Encryption Standard)

これは、米国の行政機関や他の多くの企業で最も信頼されているアルゴリズム手法です。これは128ビットの暗号化形式で効率的に機能しますが、192ビットと256ビットは主に巨大な暗号化アクティビティに使用されます。 AES技術は、すべてのハッキングシステムに対して非常に無防備であるため、プライベートドメインの情報を暗号化することで大きな拍手を受けます。

暗号化のアプリケーション

のアプリケーション 暗号化 以下のように。

従来、暗号化はセキュリティ保護の目的でのみ実装されていました。ワックスシール、手の署名および他のいくつかの種類 セキュリティ 送信機の信頼性と精度を確認するために、一般的に方法が利用されました。そして、デジタル送信の到来とともに、セキュリティはより重要になり、暗号化メカニズムは、最大限の秘密を維持するためにその利用を上回り始めました。暗号化のアプリケーションのいくつかを以下で説明します。

ストレージの機密性を維持するため

暗号化により、暗号化されたデータを保存できるため、ユーザーはハッカーによる回避の大きな穴から離れることができます。

トランスミッションの信頼性

信頼性を可能にする従来のアプローチは、通信された情報のチェックサムを実行してから、対応するチェックサムを暗号化された形式で通信することです。チェックサムと暗号化されたデータの両方が受信されると、データは再びチェックサムされ、復号化のプロセス後に通信されたチェックサムと比較されます。したがって、効果的な暗号化メカニズムは、メッセージ送信の信頼性を保証するためにより重要です。

IDの認証

暗号化はパスワードを使用するアプローチと強く関連しており、革新的なシステムはおそらく、個人の物理的方法や集合的な秘密とともに強力な暗号化方法を利用して、信頼性の高いIDの検証を提供します。

例

ザ・ 暗号の例 y以下を含みます。

最近の暗号化暗号化の顕著な例の1つは、WhatsAppのエンドツーエンド暗号化です。この機能は、非対称モデルまたは公開鍵メソッドを介してWhatsAppに含まれています。ここでは、運命のメンバーだけが実際のメッセージについて知っています。 WhatsAppのインストールが完了すると、公開鍵がサーバーに登録され、メッセージが送信されます。

暗号化の次のリアルタイムアプリケーションは、デジタル署名です。 2人のクライアントが商取引のための文書に署名する必要がある状況。しかし、2人のクライアントがお互いに出会うことがない場合、彼らはお互いを信じないかもしれません。次に、デジタル署名の暗号化により、認証とセキュリティが強化されます。

サイバー攻撃が絶えず進行しているため、セキュリティがより必要になり、暗号化の方法論もより顕著になります。これら 暗号化アルゴリズム ハッキング活動を失望させるだけでなく、これらの活動が出現する余地もありません。暗号化シナリオで利用できる他のツールとテクノロジーについて理解してください。